научное издание МГТУ им. Н.Э. Баумана

НАУКА и ОБРАЗОВАНИЕ

Издатель ФГБОУ ВПО "МГТУ им. Н.Э. Баумана". Эл № ФС 77 - 48211. ISSN 1994-0408

#5 май 2008

Беломойцев Д.Е.

Московский Государственый Технический Университет им.Н.Э.Баумана

Необходимость применения методического подхода к обеспечению процесса безопасной передачи данных (ПБПД) обусловлена существующими на современном этапе развития технологии близкими по сути проблемами защиты от несанкционированного доступа к информации у наиболее широко распространенных стандартов локальной беспроводной связи – IEEE 802.11 и 802.15. Поэтому в качестве цели настоящего исследования выбрана разработка методики проектирования ПБПД в беспроводных соединениях мобильных устройств.

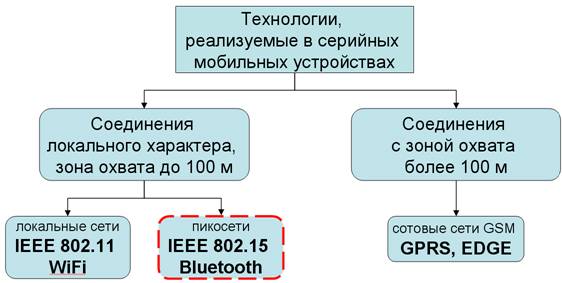

Область применения результатов настоящего исследования, таким образом, представляется на следующей схеме:

Рис.1. Целевая область применения методики проектирования ПБПД

Стандарты локальной беспроводной связи представляют значительный интерес как с точки зрения применимости для решения задач безопасного обмена данными, так и по причине их постоянного совершенствования и появления их обновленных редакций. Мобильные устройства, обладающие аппаратными возможностями по установлению соединений по стандартам локальной беспроводной связи в настоящий момент приобретают все более близкие к их станционарным аналогам технические характеристики. Это, в свою очередь, открывает уникальные горизонты для проведения различного рода исследований в области беспроводной связи, а также разработке программных реализаций алгоритмов обеспечения защиты процесса передачи данных в рамках этого вида связи.

Для достижения поставленной в работе цели необходимо выполнить ряд задач, а именно:

• разработать методику обеспечения безопасной передачи данных,

• разработать количественные критерии оценки качества ПБПД,

• создать программно-аппаратный комплекс для экспериментального исследования ПБПД.

Систематизация аспектов проведения научно-исследовательских и опытно-конструкторских работ по созданию методики проектирования ПБПД позволяет выделить следующий набор стадий, прохождение которых приводит к достижению поставленной цели. В силу различной направленности этих аспектов возможно выделить 3 практически независимых потока проведения работ по данным стадиям:

Рис.2. Аспекты разработки методики проектирования ПБПД

Суть методики заключается в автоматизации стадий вышеупомянутого процесса, отвечающих за маскирование и демаскирование данных, а также сопутствующих им действий по генерированию масок и синхронизации параллельных процессов мобильных и стационарных узлов беспроводных сетей по следующему алгоритму:

- маски для операции наложения гаммы и, соответственно, демаскирования данных генерируются когерентными источниками псевдо-случайных последовательностей (ПСП) узлами беспроводного соединения, обменивающимися информацией в рамках ПБПД,

- в силу необходимости обеспечить высокую надежность ПБПД при возможности потери когерентности ПСП вводится понятие «коридора вероятных значений» генерируемых масок.

Применительно к задаче идентификации мобильного устройства (МУ) средствами стационарного (ПБ) по некоторому идентификатору-метке (ИМ) возможно представить алгоритм в виде схемы:

Рис.3. Схема алгоритма передачи ИМ от МУ на ПБ

На ПБ образуется вектор возможных ИМ, каждому из которых ставится в соответствие вероятностная характеристка. Дальнейший анализ вероятностных характеристик позволяет исключить из рассмотрения ряд возможных ИМ. Анализ вероятностных характеристик проводится по отношению к пороговому значению вероятности Римmin, определяющему минимально допустимое значение вероятностной характеристики возможного значения ИМ.

Задача обеспечения оптимальности ПБПД формулируется при использовании принципов многомерной оптимизации.

Пусть МС – множество мобильных клиентов, MS – множество стационарных серверов, ХC – вектор параметров, характеризующих MCi, ХS – вектор параметров, характеризующих MSi, Хext – вектор описания внешних условий и воздействий, Х={XC,XS,Xext} – вектор варьируемых параметров, Ф(X)={ФС(Х),ФS(X),Фext(X)} – векторный критерий оптимальности.

Необходимо определить Х* - решение задачи minФ(Х)=Ф(Х*), обеспечивающее компромиссное значение векторного критерия оптимизации.

Качество ПБПД оценивается соответствующими критериями, которые позволяют в т.ч. сделать выводы о результатах применения настоящей методики:

- надежность алгоритма, криптостойкость,

- вероятность ошибочного демаскирования данных.

В приложении к задаче ПБПД для идентификации качество ПБПД целесообразно оценивать с помощью таких показателей, как

- вероятность ошибочной идентификации,

- вероятность ошибочного отказа в идентификации.

В рамках ПБПД допустимо выделить ряд параметров, влияющих на показатели оптимальности. Например, принимая размерность ИМ и масок – n1 бит, имеем:

- вариантов

ИМ – ![]() ,

,

- вариантов

масок ![]() ,

,

- вероятность

вскрытия, требующая минимизации – ![]()

Размерность коридора возможных значений ИМ после демаскирования вследствие потери когерентности масок – n2. Таким образом, допуская гауссовский характер распределения вероятностей с параметром распределения σ

На границе области распределения, определяемой настоящим параметром, описываемая данной зависимостью величина должна быть минимизирована.

Проектирование ПБПД осуществляется по критериям минимизации вероятностных показателей возможности несанкционированного демаскирования передаваемых ИМ. В результате проектирования определяются такие составляющие ПБПД, как:

- параметры алгоритма генерации масок, начальные состояния генерирующих автоматов,

- значение Δ1 стадии демаскирования на ПБ, определяющее ширину «коридора» в ряду вариантов возможных ИМ,

- пороговое значение вероятности Римmin, определяющее минимально допустимое значение вероятностной характеристики возможного значения ИМ

Имитационное моделирование применяется для проверки соответствия результатов проектирования ПБПД предъявляемым требованиям по критерию криптостойкости и надежности маскирования ИМ от несанкционированного доступа. Моделирование происходит в среде GPSS для типовой схемы ПБПД, в котором

- участвуют 3 стороны (символизируют МУ, ПБ, Перехватывающее Устройство),

- МУ выполняет маскирование ИМ и отправку данных на ПБ,

- ПБ принимает данные и демаскирует варианты ИМ,

- ПУ выполняет перехват маскированных данных и производит попытки выделить ИМ.

Рис.4. Схема ПБПД для имитационного моделирования

Результатом работы по созданию настоящей методики является как теоретическая проработка вероятностного подхода к выполнению задачи гаммирования данных в рамках беспроводных соединений с помощью когерентно генерируемых ПСП, так и практическая реализация вышеизложенных принципов в виде программно-аппаратного комплекса (ПАК) и проведение стендовых испытаний.

В свою очередь данные имитационного моделирования анализируются в контексте корреляции с результатами стендовых испытаний разработанного программно-аппаратного комплекса, одной из задач которого также является проверка адекватности разработанной имитационной модели. ПАК создан в составе 3х устройств с возможностью беспроводной связи стандартов IEEE 802.11 и 802.15:

• в качестве эксперимента выполняется сценарий установления беспроводного соединения двух устройств (мобильного и стационарного) и передача маскированных данных,

• третье устройство выполняет перехват маскированной информации с целью выделить лежащие в ее основе данные об идентификаторе-метке.

Дополнительно, средствами ПАК проведены исследования параметров беспроводных соединений по технологии IEEE802.15.

Хронология измерений затрат времени на поиск доступных стационарных серверов мобильным устройством по беспроводной связи представлена на следующей диаграмме:

Рис.5. Измерение

временных характеристик поиска

беспроводных серверов

Стадия поиска серверов переходит в поиск сервисов, предоставляемых найденными серверами:

Рис.6. Измерение временных характеристик поиска беспроводных сервисов

Стендовые испытация ПАК показали адекватность имитационной модели экспериментально определенным показателям, а именно

• зависимости показателя надежности ПБПД от параметра размерности ИМ и маски,

• зависимости показателей надежности идентификации от параметра размерности коридора возможных значений ИМ вследствие потери когерентности масок.

Обзор результатов и методик научных исследований по тематике беспроводных коммуникаций и защиты информации позволил значительно повысить эффективность настоящей работы на этапе изучения предметной области исследований. Предложенный инновационный подход к решению задачи идентификации владельца мобильного устройства позволяет выполнять поставленную задачу на более надежном уровне, чем это возможно при использовании стандартных средств.

Разработанная методика проектирования процесса безопасной передачи данных позволяет автоматизировать стадии настройки и оптимизации параметров алгоритмов защиты информации, передаваемой по каналам беспроводных соединений. В результате решения задачи многомерной оптимизации для параметров двух участников ПБПД находится та их комбинация, которая обеспечит минимум вероятности несанкционированного доступа к защищаемым данным.

Принципы обеспечения ПБПД реализованы рядом моделей, в т.ч. имитационной. Адекватность данной модели подтверждена в результате создания программно-аппаратного комплекса, который позволяет использовать результаты проектирования ПБПД по разработанной методике.

Таким образом, итогом проделанной работы явились

- исследование технологий беспроводной связи локального характера и соответствующих им методов защиты,

- разработка методики обеспечения безопасной передачи данных по каналам беспроводных соединений,

- выделение критериев оценки качества процесса безопасной передачи данных и составление моделей различного рода,

- разработка программно-аппаратного комплекса для стендовых испытаний системы ПБПД,

- составление имитационной модели клиент-серверного взаимодействия в ходе ПБПД, показывающей адекватность ПАК.

Литература

[1] Boling D. Programming Microsoft Windows CE .NET. Microsoft Press, 2003.

[2] Kirkhus L., Sveen A. An examination of mobile devices for spontaneous collaboration. Norwegian University of Science and Technology, 2003.

[3] McCall D. Taking a Walk Inside Bluetooth EDR. CommsDesign, 2006.

[4] Беломойцев Д.Е. Система контроля доступа по беспроводной связи для мобильных телефонов. Конференция «Технологии Microsoft в теории и практике программирования». 2005.

[5] Беломойцев Д. Разработка приложений на основе Bluetooth API (JSR82). Часть I: Знакомство с Bluetooth на платформе J2ME. RSDN-Magazine #1-2005.

[6] Воеводин В., Воеводин Вл. Параллельные вычисления. СПб.: BHV-СПб, 2002.

[7] Волосатова Т.М., Беломойцев Д.Е. Технологии и библиотеки методов построения беспроводных соединений мобильных устройств. Информационные технологии, ╧8, 2006.

[8] Волосатова Т.М., Чичварин Н.В., Беломойцев Д.Е. GPS-навигация и контроль доступа в пикосетях мобильных телефонов. Международный симпозиум «Образование через науку». 2005.

[9] Норенков И.П. Системы автоматизированного проектирования: Кн.1. Принципы построения и структура. М.: Высш. шк., 1986.

[10] Норенков И.П., Трудоношин В.А. Телекоммуникационные технологии и сети. –М.: Изд-во МГТУ им.Н.Э.Баумана, 2000.

Публикации с ключевыми словами: шифрование, одночиповые мобильные решения

Публикации со словами: шифрование, одночиповые мобильные решения

Смотри также:

Тематические рубрики:

| Авторы |

| Пресс-релизы |

| Библиотека |

| Конференции |

| Выставки |

| О проекте |

| Телефон: +7 (915) 336-07-65 (строго: среда; пятница c 11-00 до 17-00) |

|

||||

| © 2003-2024 «Наука и образование» Перепечатка материалов журнала без согласования с редакцией запрещена Тел.: +7 (915) 336-07-65 (строго: среда; пятница c 11-00 до 17-00) | |||||